Sorprendentemente, la respuesta es sí.

Después de que Anonymous se desmoronó en 2016, el panorama de amenazas cambió rápidamente. El que fuera una vez el grupo estándar de ataques de denegación de servicio (DoS) con herramientas simples basadas en GUI dejó de existir; a medida que la era de los ataques de denegación de servicio distribuido (DDoS) y DDoS-como-servicio empezaban a tomar forma bajo el poder de las nuevas redes de robots de IoT como Bashlite y Mirai.

Si bien Anonymous no ha desaparecido por completo, su huella digital se ha reducido enormemente en los últimos cinco años. En la actualidad, aún se pueden encontrar cuentas Anonymous en las redes sociales y plataformas de video habituales que difunden propaganda operativa, pero tienen un impacto limitado en comparación con el pasado. No obstante, durante una operación reciente de Anonymous, me sorprendió descubrir que el grupo, que aún utiliza PasteBin y GhostBin (para centralizar los detalles operativos), había actualizado su lista de objetivos de años anteriores y sugería el uso de Memcached y otros vectores de ataques reflectivos. Recomendaban usar herramientas DoS anticuadas, como LOIC, HOIC, ByteDoS y Pyloris, todas con una antigüedad de casi 10 años.

Herramientas del pasado

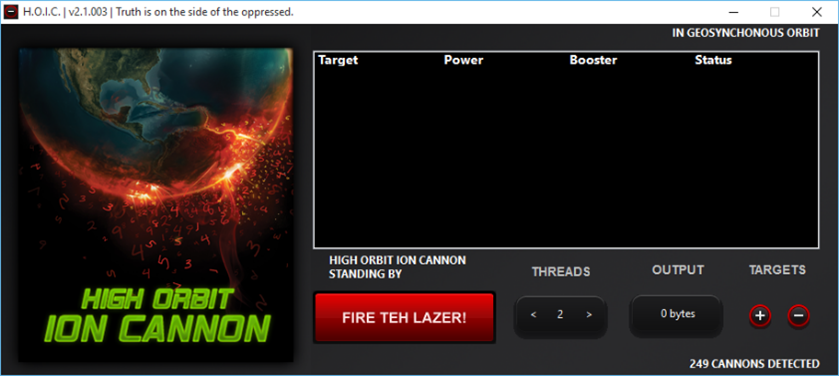

HOIC

Cañón de iones de alta órbita, o HOIC de forma resumida, es una herramienta de prueba de estrés en la red relacionada a LOIC, que se usa para lanzar ataques de denegación de servicio popularizados por Anonymous. Esta herramienta puede provocar una denegación de servicio mediante el uso de desbordamientos HTTP. Además, HOIC tiene un sistema de scripting incorporado que acepta archivos .hoic llamados boosters. Estos archivos permiten que el usuario implemente contramedidas de aleatorización anti-DDoS y aumentar la magnitud del ataque.

Si bien no tiene técnicas significativas de ofuscación o anonimización para proteger el origen del usuario, el uso de scripts .hoic “booster” permite al usuario especificar una lista de URLs de destino giratorias, referenciadores, agentes de usuario y encabezados. Esto efectivamente causa una condición de denegación de servicio mientras ataca varias páginas en el mismo sitio, y simula que los ataques vienen de diferentes usuarios.

Figura 1: HOIC

[Haz clic para ver el informe completo: Informe trimestral de inteligencia de amenazas]

ByteDOS

Antes considerada una herramienta destructiva, ByteDoS se ha convertido en una novedad en 2021. ByteDos es una aplicación DoS de Windows desktop. Es un archivo ejecutable simple e independiente que no requiere instalación, y viene equipado con capacidades de resolución de IP integradas que le permiten a esta herramienta de ataque resolver IPs de nombres de dominio. También admite dos vectores de ataques: Desbordamiento de SYN e ICMP, lo que permite que el usuario elija su vector de ataque preferido. ByteDos también admite ataques detrás de los servidores proxy, que permite que los atacantes oculten el origen y la identidad. La herramienta es bastante común entre los activistas hackers y los que apoyan Anonymous (se vuelve muy efectiva cuando varios atacantes la usan de manera colectiva en un ataque de denegación de servicio coordinado).

Figura 2: ByteDOS

Pyloris

Otra que una vez fue considerada una herramienta destructiva es Pyloris. Pyloris es una herramienta HTTP DoS baja y lenta. Pyloris permite que los atacantes elaboren solicitudes HTTP con encabezados de paquetes personalizados, cookies, tamaños de paquetes, tiempos de espera y opciones de final de líneas (CRLF). El objetivo de Pyloris es mantener las conexiones TCP abiertas el mayor tiempo posible entre el atacante y los servidores de la víctima en un intento de agotar los recursos de conexión del servidor. Una vez agotados, el servidor no identifica las nuevas conexiones de los usuarios legítimos, lo que resulta en un estado de denegación de servicio.

[¿Te gusta esta publicación? Subscríbete ahora para recibir el contenido más reciente de Radware en tu bandeja de entrada todas las semanas, además de acceso exclusivo al contenido Premium de Radware].

Figura 3: PyLoris

[Consulta la última edición de la Serie 1 de Hacker’s Almanac: The Threat Actors]

La efectividad de las viejas herramientas

Las herramientas sugeridas por esta operación Anonymous, y muchas otras son viejas y están desactualizadas; sin embargo, por extraño que parezca, todavía tienen un lugar en el panorama de las amenazas. En un mundo de redes de robots de IoT fáciles de construir y servicios de ataques de bajo costo, es extraño ver a algunos sugiriendo el uso de herramientas de casi una década de antigüedad. Y, si bien el uso de estas herramientas no es importante, aún pueden ser efectivas cuando se las aprovecha correctamente contra sitios web sin sospechas ni protección. A continuación, hay un gráfico que muestra los eventos de los últimos años relacionados con ataques LOIC, HOIC, HULK y SlowLoris.

Figura 4: Eventos HOIC, LOIC, HULK, Slowloris (fuente: Radware)

Como puedes ver, aún son relevantes en 2020/21, pero no tan populares o efectivas como solían ser debido a la evolución del panorama de amenazas y los avances en la tecnología de mitigación. Si bien Anonymous ya no es la amenaza que solía ser, siempre existe un riesgo heredado de que un lobo solitario o un grupo de actores de amenazas aficionados a aparecer con estas herramientas y presenten un cierto nivel de riesgo para los desprotegidos.