Pourquoi il est essentiel de connaître le comportement et les outils des cybercriminels

This post is also available in:

Anglais

Anglais  Allemand

Allemand  Italien

Italien  Portugais - du Brésil

Portugais - du Brésil  Espagnol

Espagnol  Russe

Russe

L’environnement des menaces poursuit son développement rapide et cette croissance s’accompagne d’un défi complexe pour les entreprises : le suivi des tactiques, techniques et procédures (TTP) utilisées par les divers acteurs malveillants. Le Computer Security Resource Center du National Institute of Standards and Technology (NIST) décrit les TTP comme les comportements des acteurs malveillants ; le suivi de tels comportements est devenu une mission essentielle pour les spécialistes du renseignement sur les cybermenaces. En établissant le profil et en documentant les TTP des criminels, les responsables de la sécurité des réseaux peuvent mieux comprendre le comportement des criminels et la façon dont des attaques spécifiques sont orchestrées. Ils peuvent ainsi se préparer, réagir et atténuer les menaces présentes et futures.

Définition des tactiques, techniques et procédures

Détaillons ces TTP. Les tactiques font référence aux descriptions de haut niveau du comportement des acteurs malveillants ou des actions qu’ils tentent d’accomplir. Par exemple, un « accès initial » est une tactique qu’un acteur malveillant pourrait utiliser pour s’introduire dans votre réseau.

Les techniques sont des descriptions détaillées du comportement ou des actions que l’on peut attendre d’une tactique spécifique. Par exemple, une technique permettant d’obtenir un accès initial à un réseau peut inclure une attaque par hameçonnage.

Les procédures sont des détails techniques ou des instructions concernant la manière dont un acteur malveillant va exploiter la technique pour atteindre son objectif. Par exemple, les procédures d’une attaque par hameçonnage peuvent inclure l’ordre des opérations ou les différentes phases de la campagne. Il peut s’agir de détails sur l’infrastructure utilisée pour envoyer le message électronique malveillant, sur les personnes ciblées et sur la manière de compromettre la machine.

Le suivi du comportement des acteurs malveillants représentait jusqu’à présent un défi complexe pour notre secteur d’activité, principalement parce que nous ne disposions pas d’un cadre unique, universellement adopté et normalisé auquel adhérer. Comme indiqué dans la première partie de notre Hackers Almanac, selon l’organisation de sécurité qui identifie les auteurs d’attaques numériques, les appellations de ces derniers varient. Un groupe de pirates connu sous le nom d’APT10 par Mandiant est appelé menuPass par Fireeye, Stone Panda par Crowdstrike, Red Apollo, Cloud Hopper ou POTASSIUM par Microsoft. Cela rend extrêmement difficile le fait de documenter, de signaler et de parler des acteurs malveillants.

Heureusement, depuis quelques années, les entreprises adoptent largement le cadre MITRE ATT&CK Enterprise, qui fournit une normalisation basée sur les retours de la communauté et un catalogue des TTP utilisées par les acteurs malveillants et leurs alias connus.

MITRE ATT&CK, qu’est-ce que c’est ?

Le cadre MITRE ATT&CK Enterprise est une base de connaissances ouverte et disponible qui contient les tactiques et techniques hostiles répertoriées d’après des observations réelles. Ce cadre a été développé par MITRE Corporation, une organisation à but non lucratif qui gère des centres de recherche et de développement financés par le gouvernement fédéral des États-Unis. Au fil du temps, le cadre MITRE ATT&CK est devenu une ressource précieuse pour les entreprises du monde entier qui souhaitent mieux comprendre les menaces spécifiques auxquelles elles peuvent être confrontées.

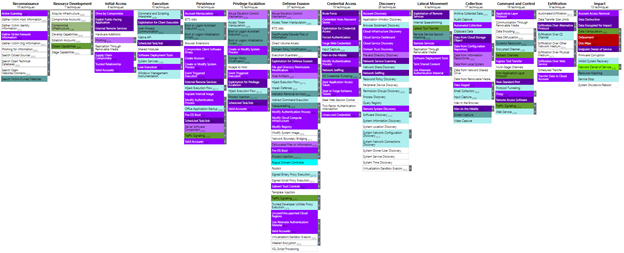

Le cadre MITRE ATT&CK Enterprise permet de suivre les menaces extérieures et d’en établir le profil. Il est présenté dans un format convivial qui détaille les actions susceptibles d’être entreprises par les agresseurs pour compromettre un réseau. Le cadre MITRE ATT&CK fournit une liste complète des techniques d’attaque connues, classées en 14 catégories de tactiques distinctes allant de la reconnaissance à l’impact.

Ce cadre est constamment mis à jour afin de pouvoir effectuer des audits efficaces et mieux structurer vos politiques de défense et vos méthodes de détection. Le cadre MITRE ATT&CK offre également un langage commun à tous les secteurs d’activité. En intégrant la structure et les conventions de dénomination utilisées dans la matrice MITRE ATT&CK à la politique de sécurité de l’entreprise, on favorise l’émergence d’un langage commun au sein de l’entreprise et dans l’ensemble du secteur, ce qui permet de documenter, de signaler et de parler plus facilement des groupes de menaces.

ATT&CK – Contrôles de sécurité natifs de la plateforme Azure

Au mois de juin, en collaboration avec le Center for Threat-Informed Defense (CTID) de MITRE, Microsoft a publié une matrice mappant les contrôles de sécurité natifs de la plateforme Azure sur le cadre MITRE ATT&CK. Azure Security Stack est un cadre novateur qui établit une correspondance entre les contrôles de sécurité d’Azure et le cadre ATT&CK Enterprise, ouvrant la voie à des évolutions. Et, comme le mentionne un récent billet de blog de MITRE Engenuity, Amazon Web Services (AWS) sera la prochaine plateforme à publier un mappage en collaboration avec MITRE.

[Sur le même thème :L’alliance d’une sécurité cohérente et d’un déploiement continu sur Azure]

Le cadre Microsoft Azure Security Stack dédié aux contrôles de sécurité natifs reprend les TTP originales couvertes par le cadre MITRE ATT&CK Enterprise et fournit aux responsables de la protection des réseaux des ressources spécifiques à la plateforme Azure. Cela leur permet de se préparer, de réagir et d’atténuer les menaces présentes et futures qui pèsent sur l’environnement Azure. Dans notre exemple précédent d’accès initial par hameçonnage, en cas d’application au Microsoft Security Stack Mappings for Azure, il est recommandé aux utilisateurs d’utiliser Azure DNS Analytics, Azure Defender for App Services et Microsoft Anti-Malware for Azure pour un niveau minimal de protection et de détection contre ce vecteur d’attaque.

Le mappage des contrôles de sécurité des produits avec le cadre MITRE ATT&CK permet aux organisations d’évaluer leur couverture contre les TTP des acteurs malveillants dans le monde réel. Toutefois, comme l’indique le blog MITRE Engenuity, le mappage d’une pile de sécurité avec le cadre MITRE Enterprise est une opération laborieuse et subjective compte tenu de la nature et de l’évolution constante de l’environnement des menaces. Indépendamment des difficultés à produire de tels mappages, je pense que les entreprises s’empressent d’adopter le cadre MITRE ATT&CK Enterprise et de mettre leurs piles de sécurité en correspondance. Les projets publics et collaboratifs de ce type permettent de créer un langage commun à l’ensemble du secteur et offrent aux responsables de la sécurité des réseaux un moyen de documenter les rapports et de discuter des menaces spécifiques aux produits.

De l’importance de comprendre l’environnement des menaces

Les menaces actuelles justifient sans aucun doute des solutions à spectre étendu, mais elles exigent également une connaissance approfondie de l’environnement des menaces. L’un des meilleurs moyens de se tenir informé de l’évolution constante de cet environnement des menaces est d’étudier et de contribuer à la normalisation des renseignements sur les menaces. En analysant et en dressant les profils des acteurs malveillants, puis en les communiquant à la communauté, nous pouvons mieux comprendre le comportement de ces criminels et la façon dont ils orchestrent des attaques spécifiques. Une meilleure compréhension des TTP des cybercriminels permettra à la communauté et aux entreprises de savoir comment se préparer, réagir et atténuer la plupart des menaces.

Lorsque vous connaissez les TTP de vos ennemis, vous pouvez commencer à adapter votre dispositif de sécurité spécifique en fonction de celles-ci. De cette façon, les utilisateurs peuvent renforcer leur posture de sécurité, et détecter, isoler, déjouer et éviter les TTP des acteurs malveillants, afin qu’elles ne puissent cibler leur environnement particulier.